استخدم أحدث تطبيق Xbox لدفق ألعاب Xbox إلى أجهزة iOS – راجع Geek

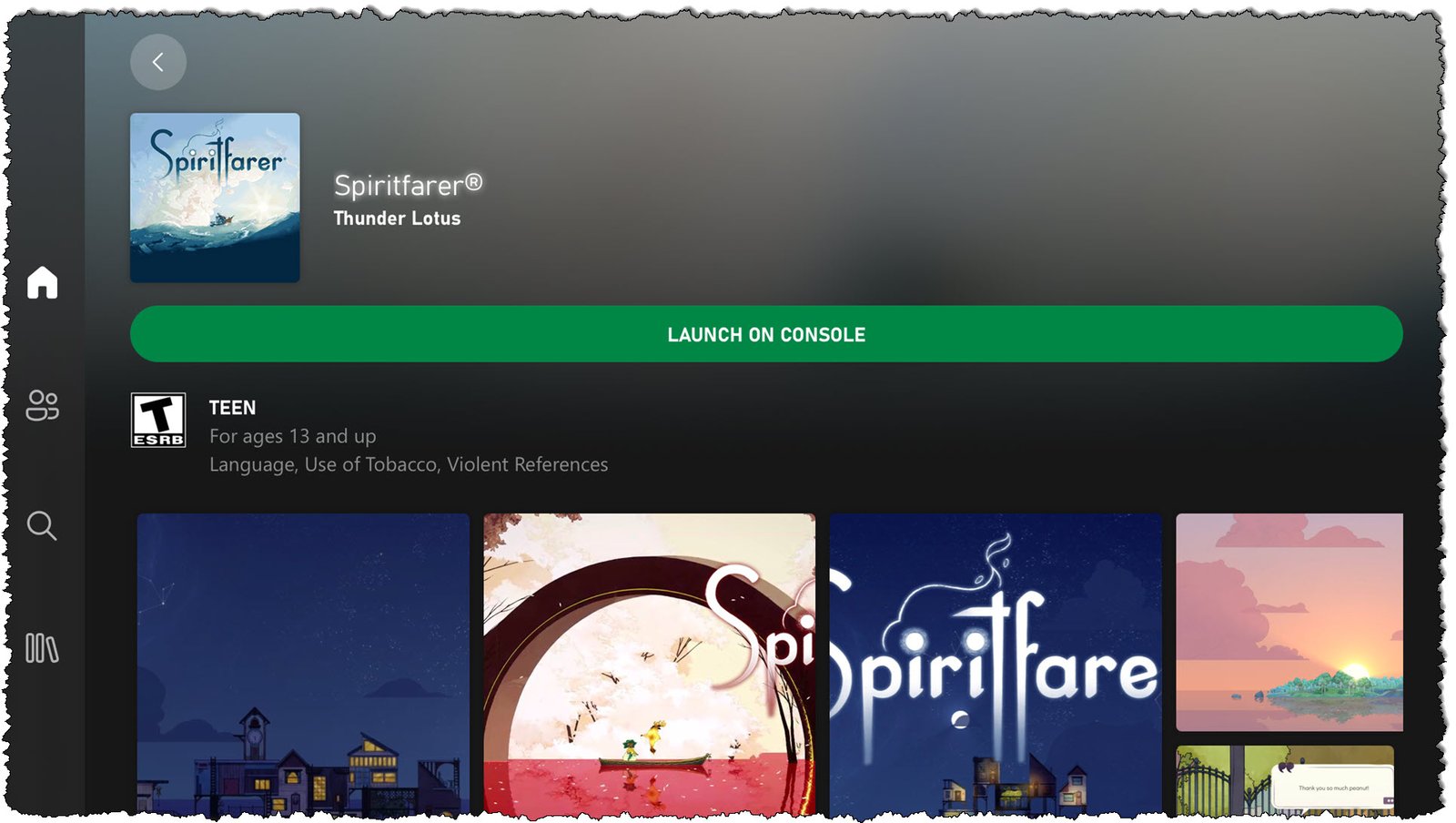

تقوم كل من Microsoft و Google وحتى Amazon بتطوير حلول البث السحابي ، بحيث يمكنك ممارسة الألعاب بدون وحدة تحكم. ومع ذلك ، إذا كان لديك وحدة تحكم Xbox وترغب في اللعب في أي وقت وفي أي مكان ، فيجب أن تحصل على آخر تحديث لتطبيق iOS Xbox من Microsoft. باستخدامه ، يمكنك دفق مجموعة Xbox الشخصية الخاصة بك إلى iPad أو Iphone.

يشبه Xbox Remote Engage in إلى حد ما PlayStation’s Remote Perform من حيث أنه يسمح لك بدفق أي ألعاب Xbox Just one (أو Xbox Series X | S ، في وقت الإصدار) تمتلكها من وحدة التحكم إلى جهازك المحمول. هذا التمييز مهم لأنه على الرغم من أن Xbox One particular لديه توافق مع الإصدارات السابقة ، فلا يزال يتعذر عليك بث Xbox 360 أو ألعاب Xbox الأصلية.

تحتاج إلى تشغيل نسخة رقمية من لعبة تملكها ، أو أن يكون لديك قرص مضغوط للعبة التي تريد لعبها. يمكنك اللعب عبر Wi-Fi أو 4G LTE (ملاحظة قيود البيانات). يمكن أن يتضاعف تطبيق Xbox أيضًا كوحدة تحكم.

تجعل شاشة اللمس جهاز التحكم في اللعبة أمرًا مروعًا ، ولكن امتلاك الميزة الأخيرة يعني أنه يمكنك تشغيل Xbox عن بُعد حتى لو لم تكن في المنزل. بعد ذلك ، يجب عليك إقران وحدة التحكم بالجهاز.

تحتوي أجهزة Android بالفعل على ميزة “اللعب عن بُعد” ، ولكن هذا التحديث يجلب التكافؤ إلى أجهزة Iphone و iPad. لسوء الحظ ، إذا كنت ترغب في الحصول على خدمة Microsoft Match Streaming (تسمى رسميًا xCloud) ، فعليك الانتظار.

لا تسمح Apple لتطبيق واحد بالعمل كمتجر لتدفق الألعاب واستضافته محليًا. بدلاً من ذلك ، تقوم الشركات إما بتخطي عملية تطبيق الكتالوج المعقدة أو إصدار تطبيق مستعرض للجوال. لكن حتى هذا له حدود.

من خلال الحافة