كيفية التحكم في منزلك الذكي من إعدادات Android السريعة

الراحة هي أحد الأسباب الرئيسية لدخول الناس إلى تكنولوجيا المنزل الذكي. من الرائع أن تكون قادرًا على تشغيل الأضواء بهاتفك ، ولكنه أيضًا مزعج. لحسن الحظ ، يضع Android عناصر التحكم في الجهاز في لوحة “الإعدادات السريعة”.

يقدم Android 11 قائمة طاقة جديدة للوصول إلى عناصر التحكم في الأجهزة المنزلية الذكية. قام Android 12 بتغيير هذا تمامًا ونقل عناصر التحكم إلى الإعدادات السريعة. يؤدي ذلك إلى وضع أشياء مثل أضواء التحكم وأجهزة تنظيم الحرارة في شريط الإشعارات.

ذات صلة: كيفية تعطيل الميكروفون والكاميرا من إعدادات Android السريعة

يحتاج التطبيق إلى دعم وظيفة التحكم في الجهاز لتظهر في لوحة الإعدادات السريعة. في وقت كتابة هذا التقرير ، كان التطبيق الرئيسي الذي يدعم هذه الميزة هو Google Property. تحتاج إلى إضافة جهازك المنزلي الذكي إلى تطبيق Google Dwelling لاستخدامه.

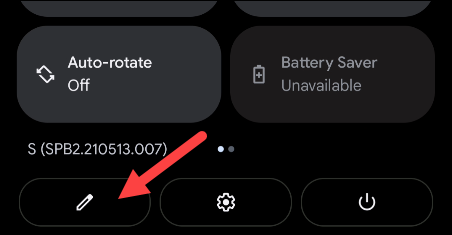

أول شيء يتعين علينا القيام به هو نقل لوحة التحكم في الجهاز إلى الإعدادات السريعة. اسحب لأسفل مرتين من أعلى شاشة جهاز Android ، ثم انقر فوق رمز القلم الرصاص لتحرير تخطيط البلاط.

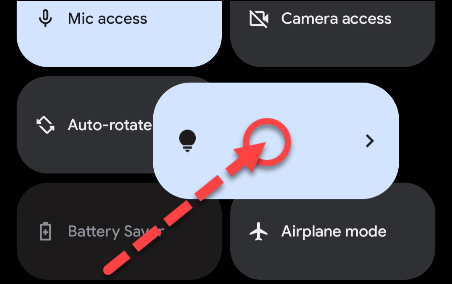

يقع المربع الموجود في الجزء العلوي في منطقة الإعدادات السريعة. مرر لأسفل إلى أسفل وابحث عن لوحة “التحكم في الجهاز”. اضغط مع الاستمرار ، ثم اسحب البلاط إلى المنطقة العلوية. ارفع إصبعك لخفض البلاط.

انقر فوق السهم الخلفي في الزاوية اليسرى العليا عند الانتهاء.

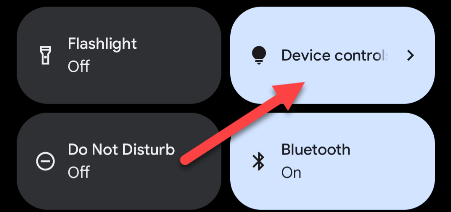

بعد ذلك ، اسحب لأسفل مرة أو مرتين (حسب المكان الذي وضعت فيه المربع) ، وانقر فوق لوحة “التحكم في الجهاز”.

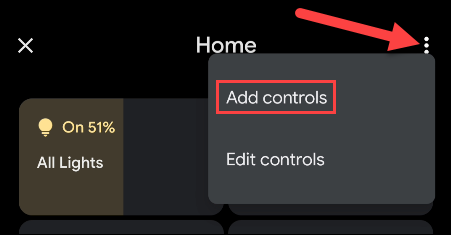

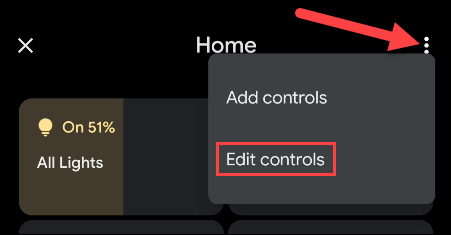

قد ترى أو لا ترى بعض عناصر التحكم في الجهاز المأهولة على هذه الشاشة. إذا كنت ترغب في إضافة المزيد من الأجهزة المنزلية الذكية إلى هذه القائمة ، فانقر فوق أيقونة القائمة ثلاثية النقاط في الزاوية اليمنى العليا وحدد “إضافة التحكم”.

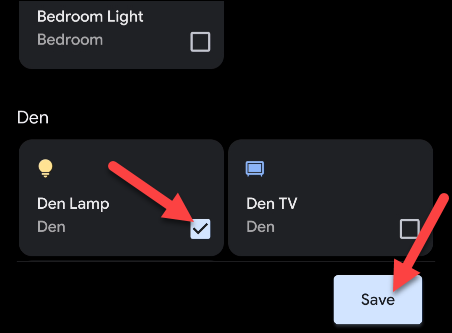

هنا يمكنك تحديد جميع الأجهزة التي تريد أن تظهر في القائمة. انقر فوق “حفظ” عند الانتهاء.

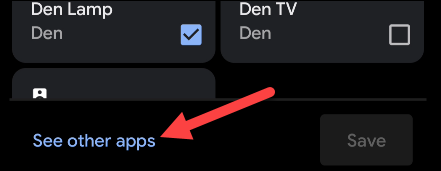

إذا قمت بتثبيت تطبيق المنزل الذكي المدعوم واحد فقط ، فسترى فقط الأجهزة من هذا التطبيق. ومع ذلك ، إذا كانت هناك تطبيقات أخرى على هاتف Android الخاص بك ، فيمكنك النقر فوق “عرض التطبيقات الأخرى” في الجزء السفلي.

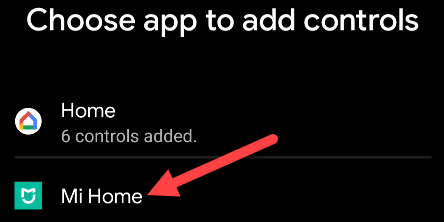

حدد أحد التطبيقات لإضافة عناصر تحكم منه.

ستتاح لك الآن الفرصة لاختيار الجهاز مرة أخرى ، هذه المرة من تطبيق مختلف.

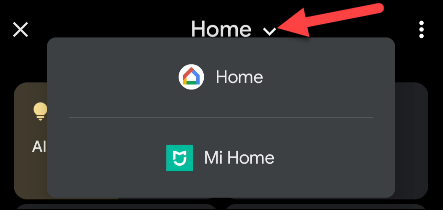

عندما يكون لديك عناصر تحكم في الجهاز من تطبيقات متعددة ، سترى سهمًا منسدلًا أعلى شاشة عناصر التحكم. اضغط على هذا الزر للتبديل بين التطبيقات.

آخر شيء يجب معرفته هو كيفية إعادة ترتيب عناصر التحكم. انقر فوق رمز القائمة المكون من ثلاث نقاط في الزاوية اليمنى العليا وحدد “تحرير التحكم”.

في هذه الصفحة ، انقر مع الاستمرار لسحب عنصر التحكم ، ثم قم بإفلاته بعد إعادة ترتيبه. بعد الانتهاء من إعادة الترتيب ، انقر فوق “حفظ”.

هذا كل شيء عن التحكم في الجهاز! يمكن دائمًا الوصول إلى هذه المفاتيح سهلة الاستخدام من الإعدادات السريعة. لا داعي للقلق مطلقًا بشأن فتح تطبيقات المنزل الذكي بعد الآن.

ذات صلة: لماذا يحتاج المنزل الذكي المناسب إلى مركز