كيفية تغيير حجم Dock بسرعة على جهاز Mac

يمكن استخدام Dock كمشغل تطبيقات Mac ، ولكنه في بعض الأحيان يكون كبيرًا جدًا أو صغيرًا جدًا. لحسن الحظ ، هناك طريقتان لتغيير حجم Dock على جهاز Mac ، بما في ذلك طريقة بسيطة لا يعرفها الكثير من الأشخاص. هذه طريقة سريعة لضبط حجم Dock في macOS.

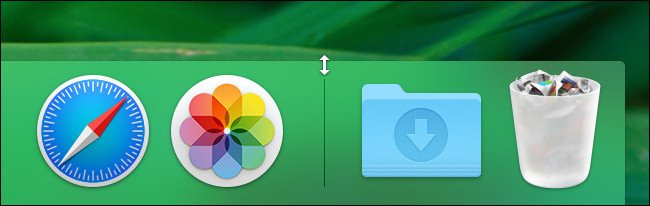

كيفية استخدام مؤشر الماوس لضبط حجم المرسى بسرعة

بادئ ذي بدء ، هذه طريقة مناسبة لتغيير حجم Dock. عند عرض سطح المكتب ، مرر مؤشر الماوس فوق خط التقسيم العمودي في Dock ، والذي يقع بين منطقة رمز التطبيق واختصار الملف ومنطقة “نفايات الورق الطفح الجلدي”. في الموضع الصحيح ، سيتغير مؤشر الماوس إلى سهم “تغيير الحجم” لأعلى ولأسفل.

عندما يظهر المؤشر على شكل رمز لأعلى ولأسفل ، اضغط مع الاستمرار على زر الماوس الرئيسي أو زر لوحة اللمس ، ثم حرك المؤشر بعيدًا عن حافة الشاشة أو باتجاهها لتغيير حجم Dock.

إذا قمت بتحريك المؤشر بعيدًا عن حافة الشاشة ، فسيزداد حجم Dock حتى يصل إلى الحد الأقصى للحجم المسموح به.

إذا قمت بتحريك المؤشر إلى الحافة ، فسوف يتقلص Dock حتى يصل إلى الحد الأدنى للحجم.

ويمكنك ضبط حجم Dock على أي نقطة بين الطرفين.

عند الانتهاء ، حرر الماوس أو زر لوحة اللمس وسيحتفظ Dock بالحجم الذي حددته للتو.

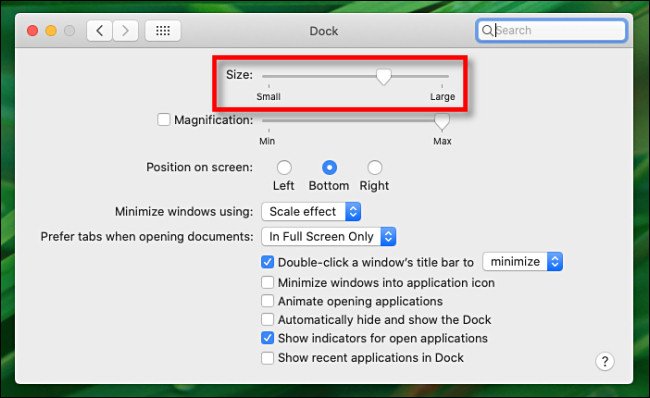

كيفية ضبط حجم المرسى باستخدام تفضيلات النظام

لتغيير حجم Dock بالطريقة التقليدية (باستخدام تفضيلات النظام) ، انقر بزر الماوس الأيمن أو انقر مع الضغط على Handle على المنطقة الفارغة من Dock بالقرب من الحاجز ، وحدد “Dock Tastes” من القائمة المنبثقة.

في تفضيلات Dock ، استخدم شريط التمرير “الحجم” لتغيير حجم Dock على الشاشة.

عند الانتهاء ، اخرج من تفضيلات النظام وسيظل حجم Dock بهذا الحجم حتى تقوم بتغييره مرة أخرى. مريحة جدا!